与ADFS

要为SAML单点登录配置与ADFS交互,请遵循下面概述的简单说明。

步骤1:在“交互”中配置SAML单点登录

需要完成的第一件事是在Interact中创建SAML Authentication源。按照上面的步骤操作配置SAML单点登录页以为您的域启用SAML服务提供者。

步骤2。配置ADFS

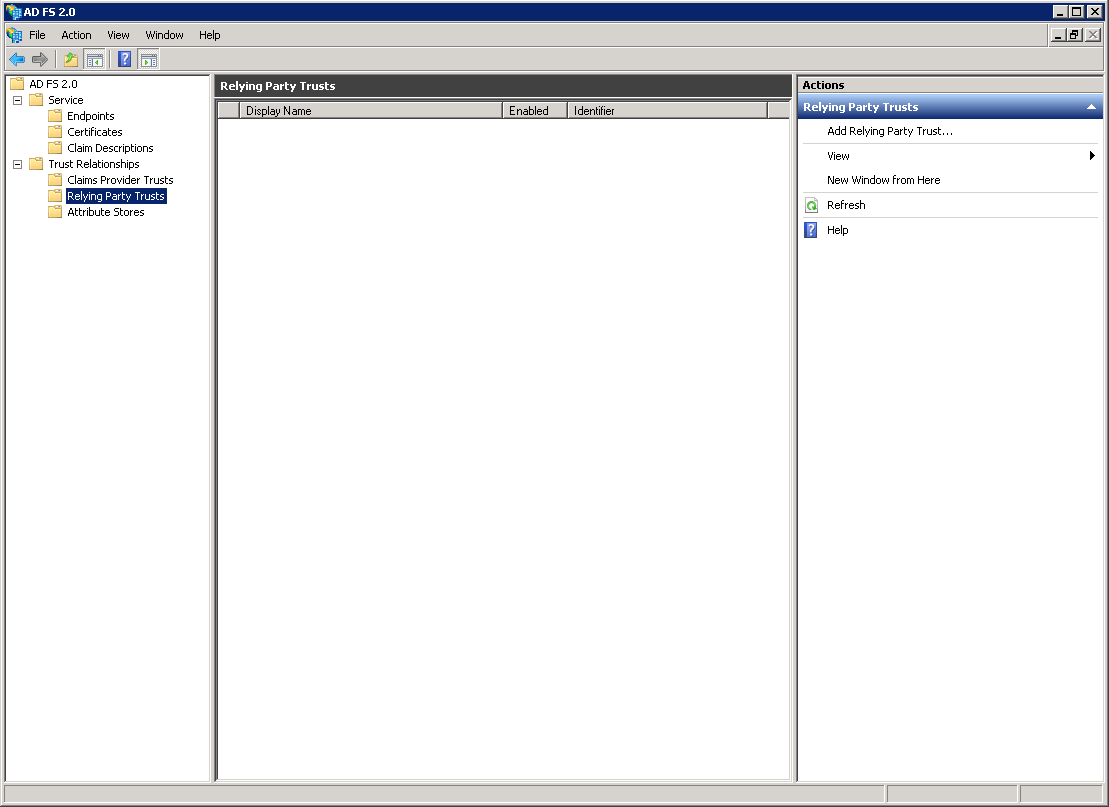

在ADFS中,添加依赖方信任。

导航到信任关系>依赖方信任,并选择增加依赖方信任.

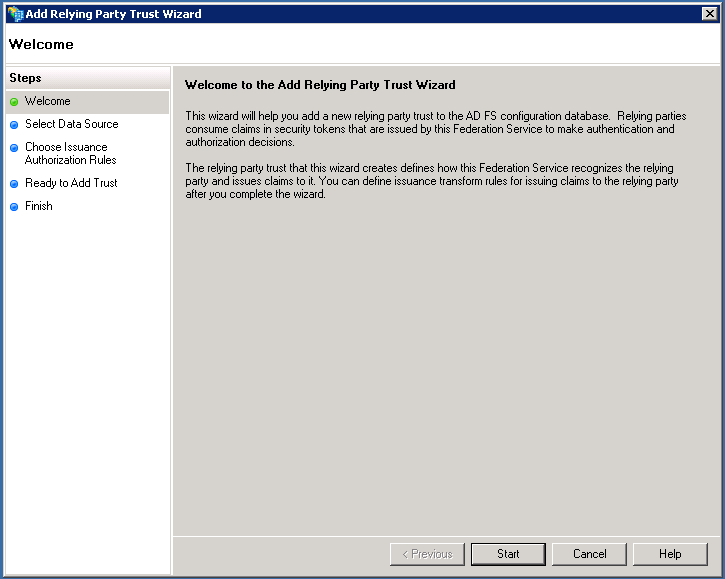

单击“开始”继续。

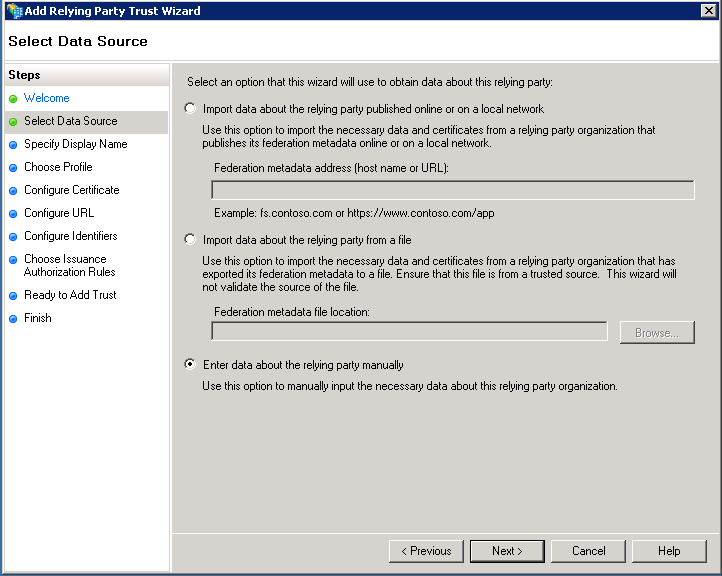

自动导入Interact的SP元数据

Interact支持使用联合元数据自动将服务提供程序设置加载到相关的标识提供程序中(在本例中是ADFS)。

为了使用联合元数据,只需输入元数据定义的URL,如元数据页面,进入下面屏幕上的第一个文本框,并完成向导的其余部分。

就是这样。转移到步骤3.

依赖方手动配置

或者,您也可以选择“手动输入依赖方数据”,手动将数据输入ADFS,然后继续

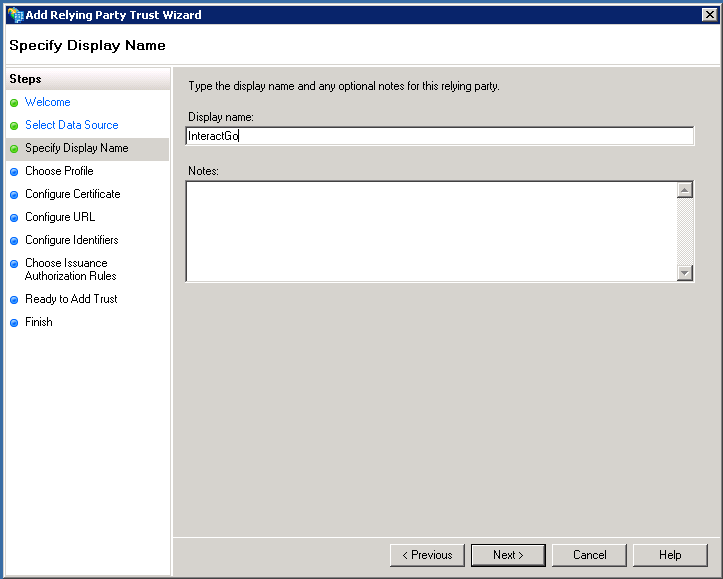

指定您选择的显示名称。

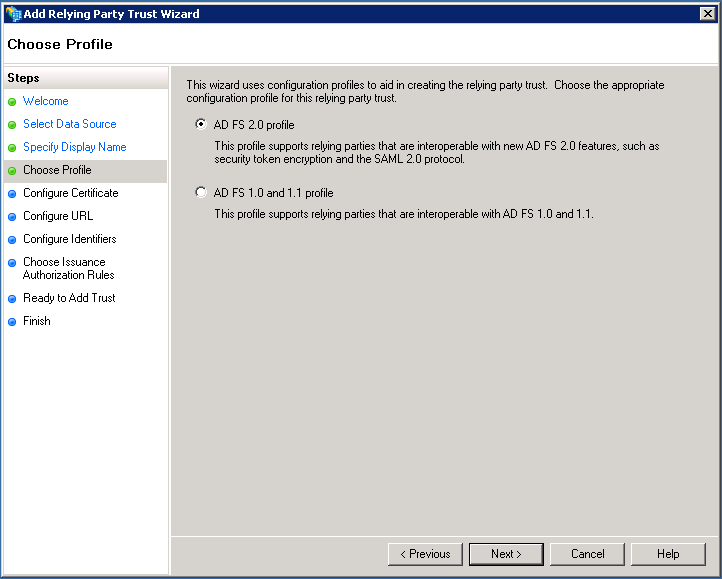

选择ADFS 2.0配置文件并继续

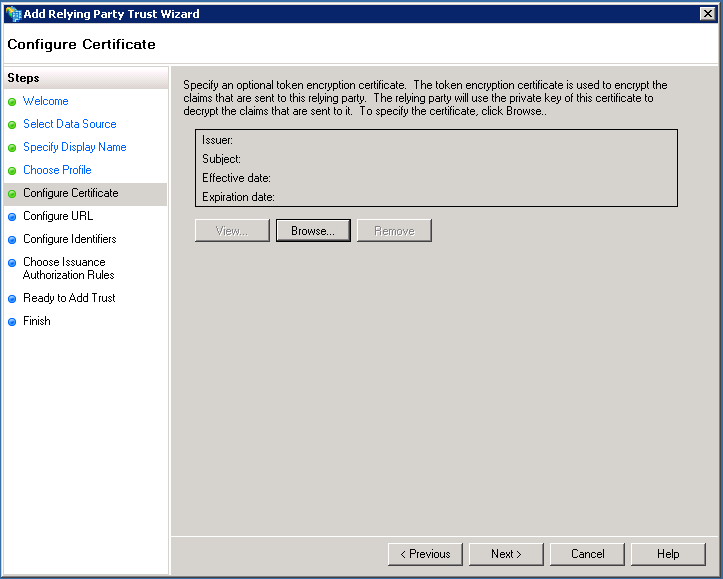

Interact不需要可选令牌加密证书,应跳过此步骤。

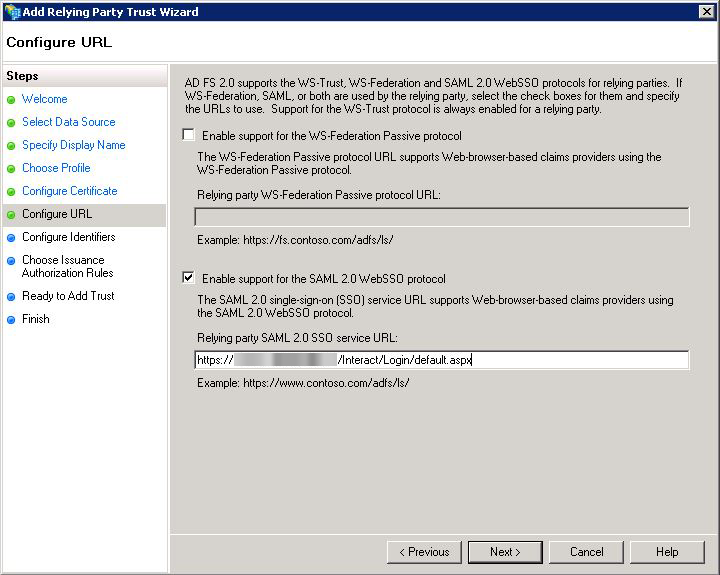

检查启用对SAML 2.0 WebSSO协议的支持,并添加相关的url:

https:/// /登录/ default . aspx交互

请注意此url是区分大小写的

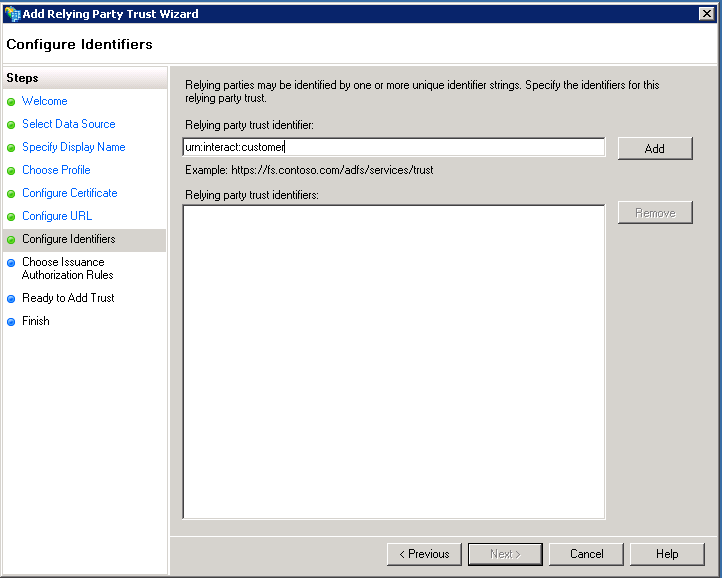

添加相关的回复信任标识符。这可以从交互中的管理SAML身份验证区域获得(请参阅本文档交互配置部分中的第2项)。

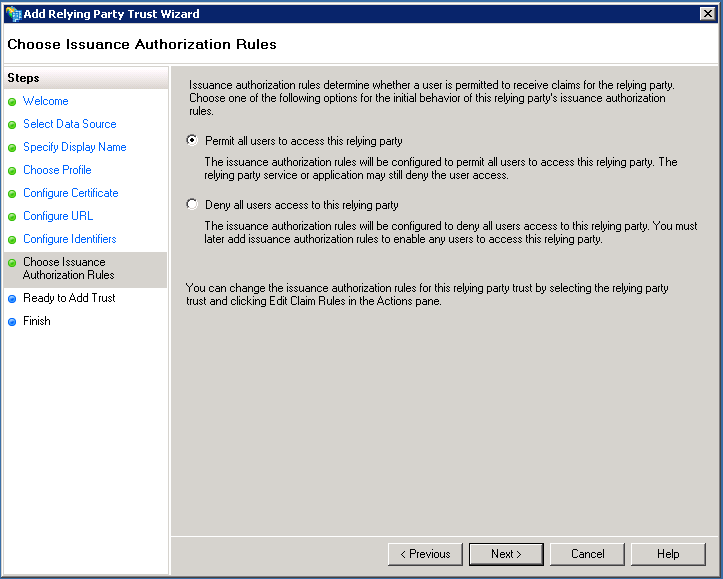

确保选中“允许所有用户访问此中继方”并继续。

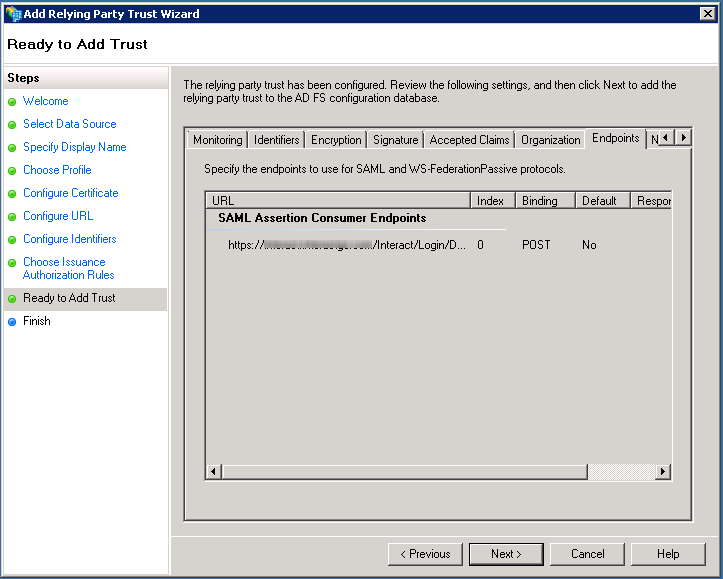

在继续选择Next之前,在Endpoint选项卡中检查Binding设置为POST

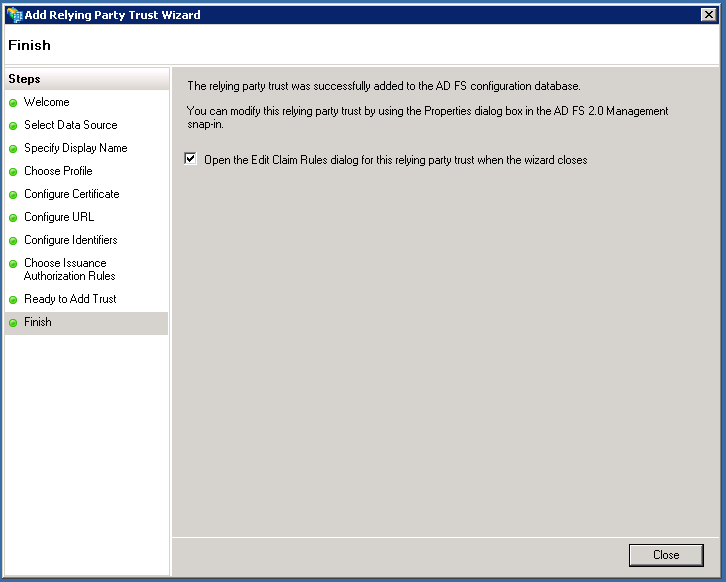

结束向导时,打开Edit Claim Rules

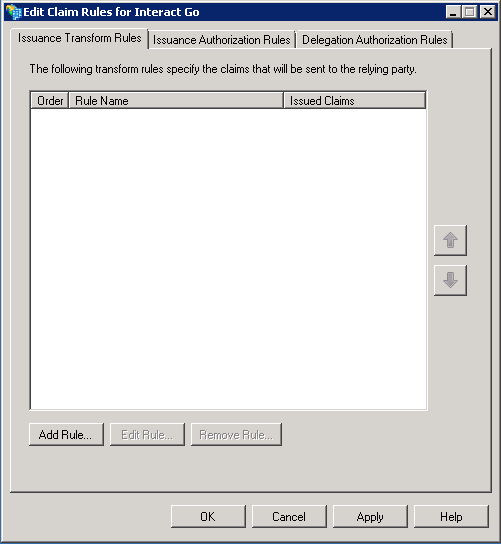

声明规则

在编辑索赔规则对话框中,选择添加规则

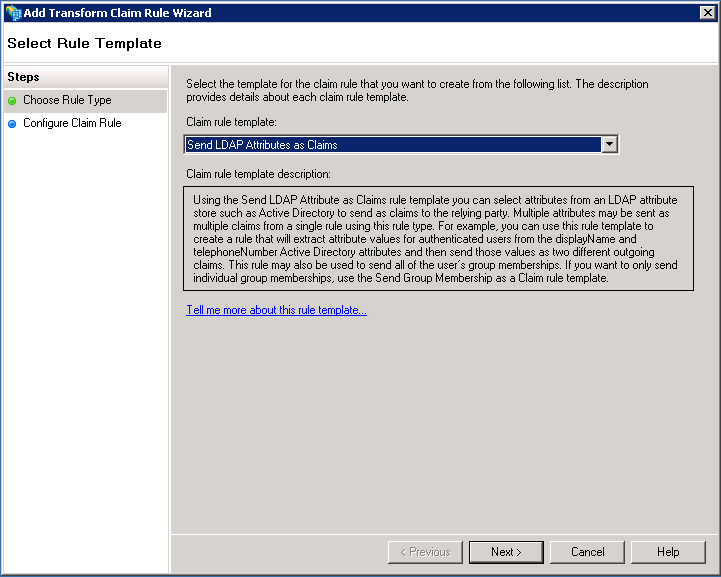

选择“Send LDAP attributes as Claims”作为Claim规则模板

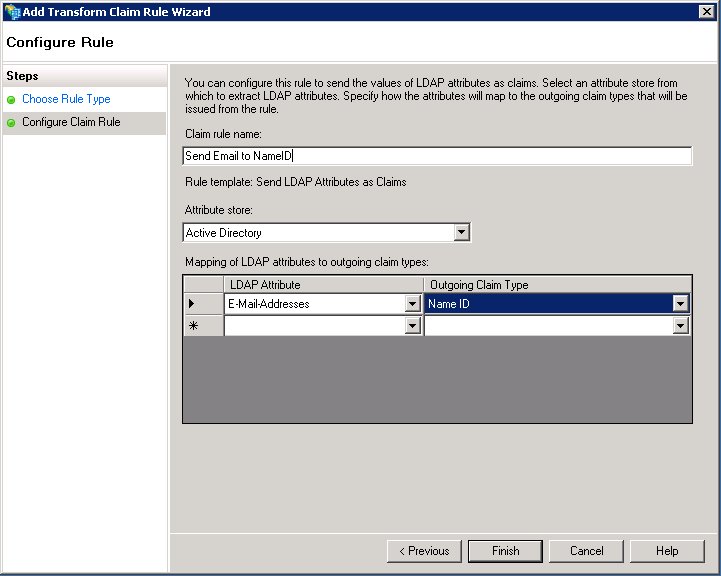

为新的Claim Rule指定以下属性

| 财产 | 价值 |

|---|---|

| 索赔规则名称 | 发送电子邮件到NameID |

| 属性存储 | 活动目录 |

| LDAP属性 | E-Mail-Addresses |

| 传出索赔类型 | 名字标识 |

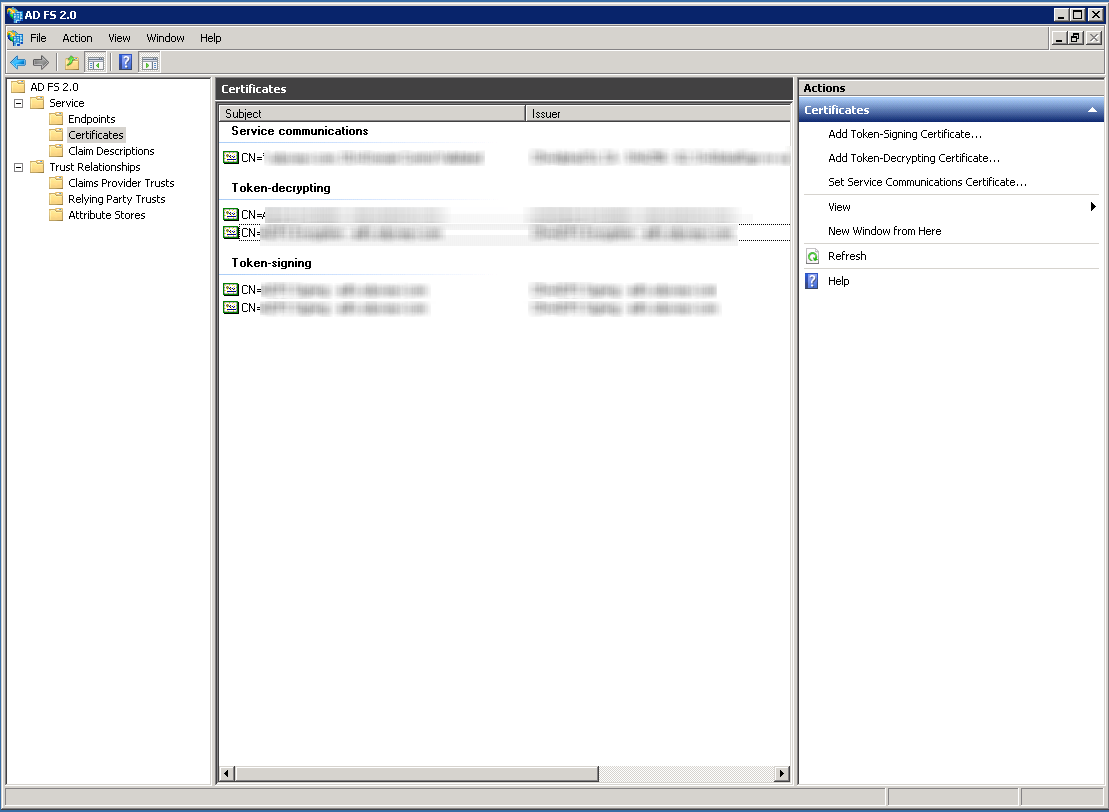

证书

您将需要从ADFS导出您的令牌签名证书,在ADFS中,进入服务>证书,打开令牌签名证书的详细信息,进入详细信息选项卡并选择复制到文件…

步骤3。在交互中导入ADFS元数据

自动导入IdP元数据

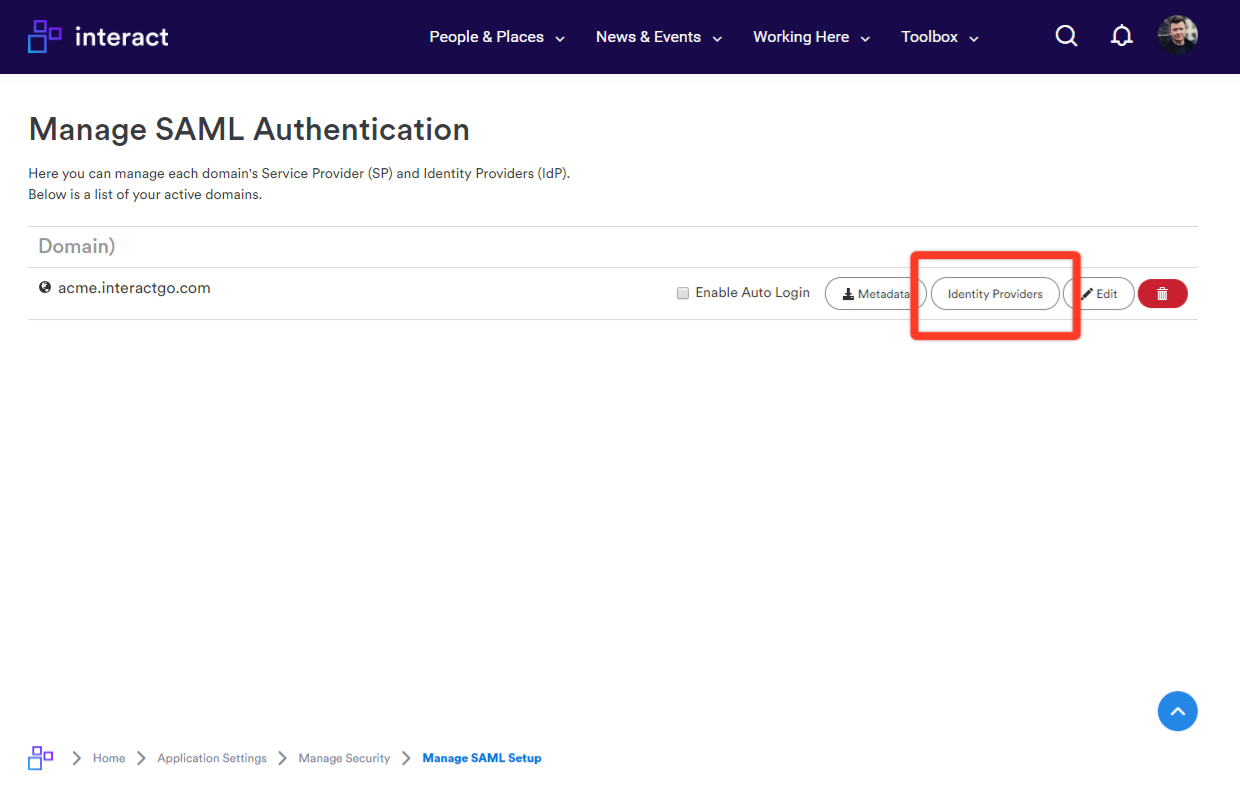

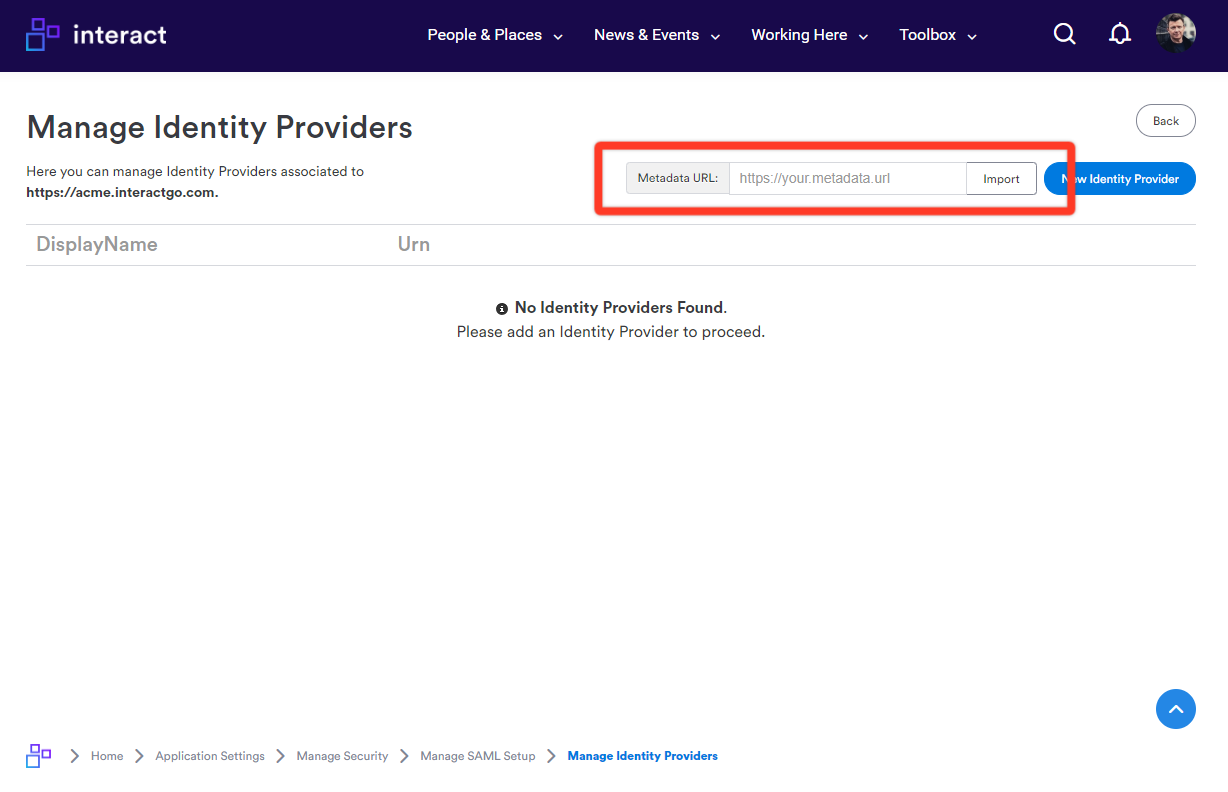

- 作为高级用户,导航到>管理安全>管理SAML设置.

- 确保您的域启用了SAML。看到这个页面欲知详情。

- 点击“身份提供者”

- 粘贴您的AD FS Federation元数据端点URL并单击导入。

在交互中手动配置IdP

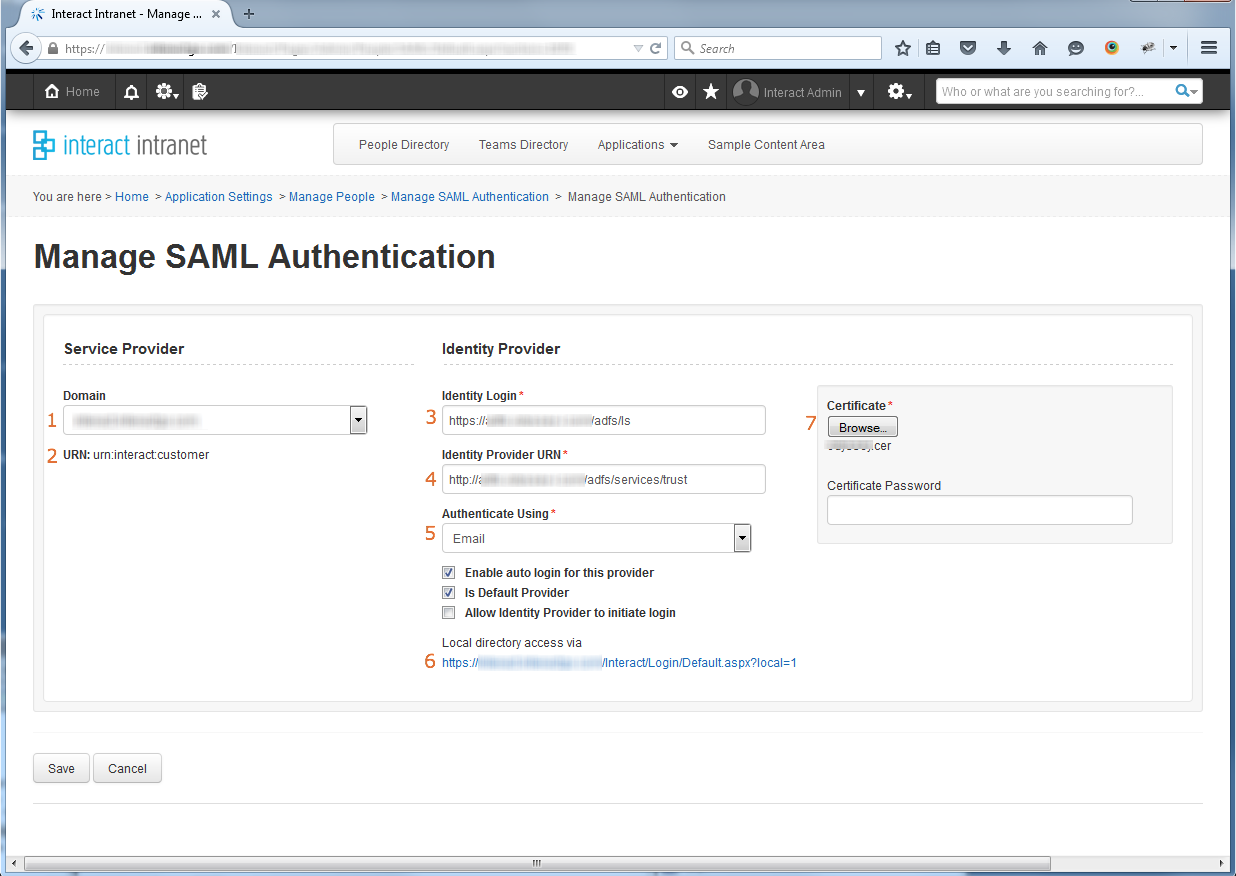

- 为Interact指定主域,在大多数情况下,您只能从中选择一个域。

- 这是自动生成的中继信任标识符,应该在ADFS设置中指定。

- 指定ADFS联合服务端点的URL,格式如下:https://fully_quailfied_domain_name/adfs/ls

- 指定ADFS联合服务标识符的URL,格式如下:http://fully_quailfied_domain_name/adfs/services/trust

- 这应该设置为电子邮件。

- 此URL可用于使用本地目录凭据访问交互并绕过ADFS SSO

- 从ADFS上传令牌签名证书

故障排除

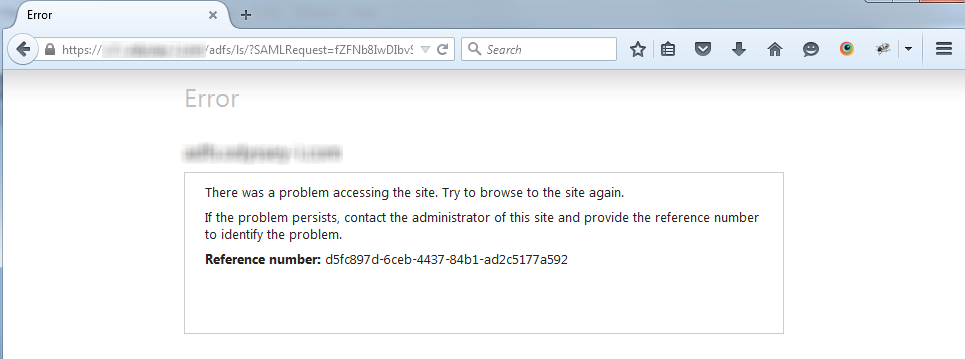

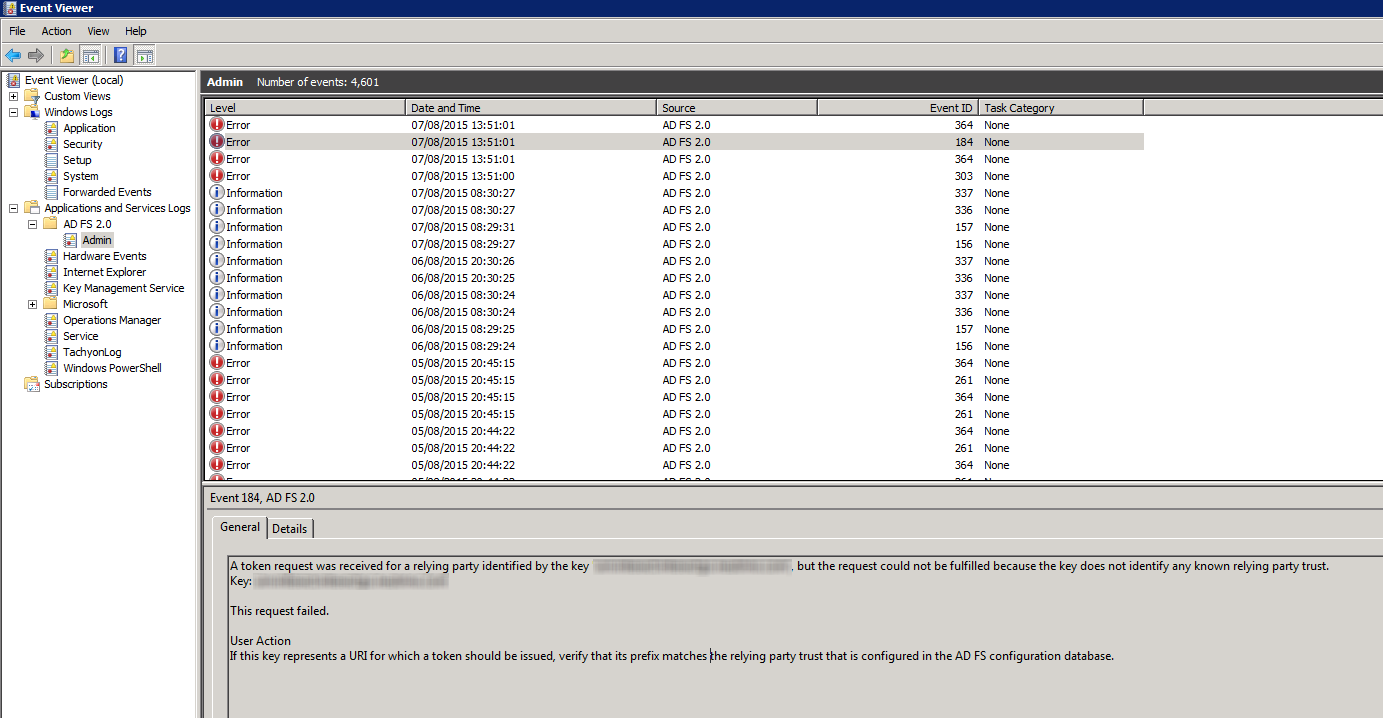

ADFS显示错误

在ADFS中出现配置错误时,用户将看到一条类似于下面所示的错误消息。可以使用显示的引用号查询ADFS服务器上的事件日志。

ADFS身份验证成功,但交互显示登录页面。

交互抑制与ADFS交互时报告的任何错误,因此在发生错误时显示交互登录屏幕。错误会被记录下来,并可通过支持服务台访问,因此请联系支持服务台以获取更多信息。

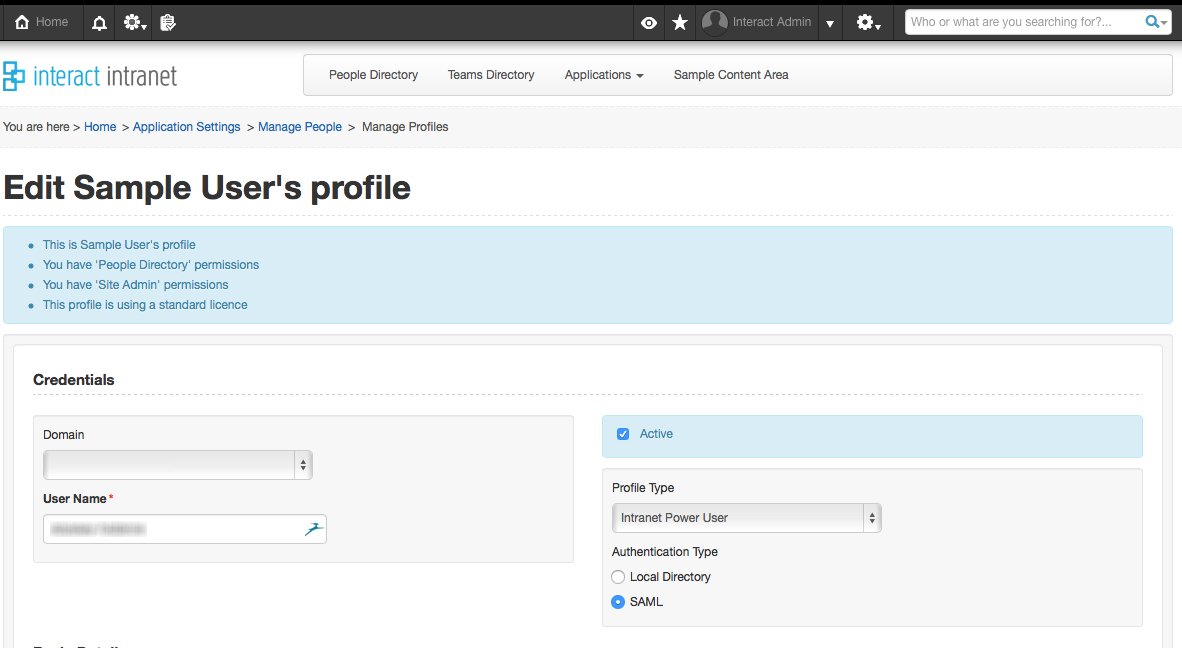

如果日志中没有相关错误,则可能是个别用户的问题。确保他们有一个活跃的帐户,存储在他们的配置文件中的电子邮件地址与active Directory中的电子邮件地址匹配。最后,确保为SAML身份验证设置了他们在Interact中的配置文件。

更新 27天前